A internet, provavelmente o maior sistema de engenharia já desenvolvido pela humanidade, possibilitou a viabilidade do processo eletrônico como solução para a morosidade em que se encontra o Poder Judiciário brasileiro. Neste contexto, diante da rapidez na troca de informações proporcionadas pela rede mundial de computadores, a penhora on line foi idealizada para ser uma ferramenta de alta eficiência e baixa burocracia na busca pelos bens penhoráveis do devedor. Assim, diante do direito de satisfação ao crédito, conclui-se, a partir de uma interpretação sistemática e teleológica, pela mitigação do sigilo bancário do devedor, a fim de garantir a efetividade e rapidez na prestação jurisdicional, garantias fundamentais do credor. Por sua vez, defende-se que a aplicação do princípio da menor onerosidade está limitada pela existência de prejuízo ao exequente, não se podendo falar, desta forma, em inconstitucionalidade da penhora on line.

Palavra-chave: penhora on line, constitucionalidade, processo eletrônico.

ABSTRACT

The internet, which is probably the biggest engineering system already developed by man, enabled the electronic process to become the solution for the lateness in which is found Brazilian Juridical Power. In this context, as the information is exchanged in high speeds by the international computer network, the online attachment was created to be a high efficient tool that needs low bureaucracy when one’s researching the debtor’s attachable properties. Therefore, before the credit reparation’s obligation, it can be concluded, using a systematic and teleological interpretation, that the debtor’s bank secrecy can be ignored, in order to ensure the adjudication’s effectiveness and celerity, which are the creditor’s fundamental guarantees. On the other hand, it is defended that the application of the minimum burden principle is limited by the existence of impairment to the creditor; hence it cannot be interpreted as unconstitutionality.

4 PENHORA ON LINE

4.1 Conceito, Natureza Jurídica e Efeitos

A penhora, que etimologicamente significa garantia (pignus), consiste em um ato processual pelo qual determinados bens do devedor ficam sujeitos à satisfação do crédito executado. Conforme já fora mencionado em tópico anterior, o patrimônio do exequido, por força dos art.391 do CC e do art.591 do CPC, caracteriza-se como uma garantia genérica da obrigação firmada, sendo a penhora a individualização [17] deste, mediante apreensão física, direta ou indireta, de uma parte determinada e específica do todo [18].

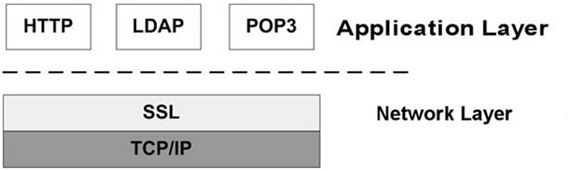

Assim, a penhora on line apresenta-se como a individualização do patrimônio do devedor mediante a utilização de meio eletrônico (internet), mais especificamente através do convênio técnico institucional firmado entre o Banco Central e o Poder Judiciário, garantindo o resultado positivo do processo executivo. O Egrégio Tribunal de Justiça de São Paulo, em recente julgado, assim se manifestou sobre a finalidade desta ferramenta:

AGRAVO DE INSTRUMENTO. EXECUÇÃO. PENHORA "ON LINE". ADMISSIBILIDADE. A PENHORA ON LINE CONSISTE EM UM IMPORTANTE INSTRUMENTO PARA A CELERIDADE E EFICIÊNCIA DA JURISDIÇÃO, ENCONTRANDO AMPARO NO ARTIGO 655, I, DO CÓDIGO DE PROCESSO CIVIL. Providência, inclusive, menos gravosa aos devedores (artigo 620 do Código de Processo Civil), pois evita gastos com avaliação e posterior alienação dos bens, custos esses que, no final terão deísex suportados por eles próprios, onerando-os ainda mais. Recurso provido. [19]

Para a Professora Maria Helena Diniz, a natureza jurídica pode ser entendida como a "afinidade que um instituto tem em diversos pontos, com uma grande categoria jurídica, podendo nela ser incluído a título de classificação" [20].

O Professor Doutor José de Oliveira Ascensão complementa dizendo que

a determinação da natureza jurídica passa então a ser a identificação de uma grande categoria jurídica em que se enquadre o instituto em análise. [...] Mais do que por meio de uma análise conceitual, a determinação da natureza jurídica de um instituto deverá fazer-se mediante a determinação dos seus efeitos. A categoria jurídica a que se chegar deverá exprimir sinteticamente um regime positivamente estabelecido. [21]

O Professor Humberto Theodoro Júnior [22] apresenta três correntes doutrinárias sobre a natureza jurídica da penhora, o que igualmente se estende a sua modalidade on line. A primeira tese entende ser esta uma medida cautelar. A segunda tese levanta a possibilidade de lhe atribuir unicamente a natureza de ato executivo. Por fim, uma terceira corrente se coloca em uma posição intermediária, o tratando como ato executivo que tem efeitos conservativos. Antes de qualquer conclusão sobre as teses acima, importante se faz aqui lembrar a diferença existente entre as tutelas cautelares e as definitivas satisfativas.

A tutela cautelar caracteriza-se por ser instrumental, como meio de proteção do resultado útil do processo de execução, e temporária, diante da duração limitada no tempo de sua eficácia. A tutela definitiva satisfativa, por sua vez, advém do devido processo legal, respeitando a ampla defesa e o contraditório, a fim de satisfazer o direito material discutido com a devida entrega decisiva do bem almejado. [23]

Diante disto, se conclui que a penhora, em qualquer de suas modalidades, não se caracteriza como medida de preservação da tutela em questão, sendo o início de sua prestação em definitivo. Além disto, esta não é revestida da eventualidade e acessoriedade típicas das medidas cautelares, podendo ser utilizada independente da comprovação do periculum in mora, sendo fundada em direito certo e não apenas provável [24].

Indubitável se evidencia, diante da tese supramencionada, que

a penhora é simplesmente um ato executivo (ato do processo de execução), cuja finalidade é a individualização e preservação dos bens a serem submetidos ao processo de execução, como ensina Carnelutti. Trata-se, em suma, do meio de que vale o Estado para fixar a responsabilidade executiva sobre determinados bens do devedor. [25] (grifo do autor)

Ante o exposto, a penhora on line deve ser entendida como ato puramente executivo, tendo como função a individualização, apreensão e conservação dos bens, evitando sua deterioração, e criando preferência para o exequente sobre estes. Sua natureza satisfativa vincula o bem à demanda executória, tornando elemento imprescindível para a eficácia do processo executivo.

Por ter índole eminentemente processual, com relação à sucessão das leis no tempo, as normas que regulamentam a penhora eletrônica de dinheiro, conforme assegura o doutrinador Marinoni, devem ter aplicabilidade imediata, "preservando-se os atos realizados antes da edição do novo regime, independentemente do momento em que a obrigação tenha sido constituída" [26] - [27]

Por fim, os efeitos da penhora on line podem ser divididos de acordo com a sua esfera de atuação, classificando-se, para fins meramente didáticos, de acordo com as conseqüências de sua aplicação em materiais e processuais.

Com relação aos efeitos materiais, deve-se entender primeiramente a alteração que o dinheiro bloqueado sofre com relação ao seu título de posse. A posse direta ou imediata, entendida como a temporária apreensão física da coisa pelo não proprietário, passa para o Estado-juiz, enquanto a posse indireta ou mediata, compreendida quando o proprietário cede momentaneamente a outrem o poder de fato sobre o bem, permanece com o exequido. O depositário fiel, que neste caso pode ser o próprio devedor ou terceiro, passa a ter apenas a detenção do bem.

Por efeitos processuais, fala-se: na individualização dos bens do devedor dentre a genérica responsabilidade do seu patrimônio, a ser expropriado judicialmente; a garantia do juízo; e o direito de preferência do credor sobre o dinheiro penhorado.

Cabe aqui ressaltar a importância deste último efeito processual, diante da possibilidade de ocorrência de várias penhoras sobre um mesmo bem, devendo neste caso ser aplicada a inteligência do art. 612 do CPC, o qual dá preferência no recebimento do dinheiro bloqueado ao exeqüente que primeiro tiver realizado a penhora.

4.2 Críticas à Penhora on line:

Diante de um processo executivo demorado e pouco eficiente, perde-se indubitavelmente a confiança da sociedade na prestação jurisdicional pelo poder Estatal, incentivando indiretamente a autocomposição e favorecendo ao descumprimento das relações obrigacionais.

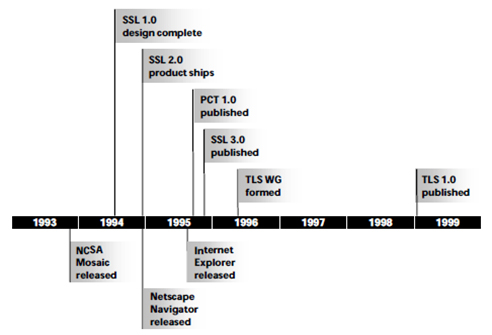

Conforme já explanado em tópicos anteriores, a penhora eletrônica surge para garantir o preceito constitucional de duração razoável do processo. O legislador derivado cristalinamente buscou atrelar os avanços tecnológicos, marcados pela praticidade, economia e velocidade, com a necessidade de mudança, desde muitos anos, requerida pelos procedimentos judiciais.

Por modificar de forma brusca e decisiva o então habitual cenário de morosidade em que caminhavam os processos executivos no Brasil, todos voltaram seus olhos para esta nova ferramenta que já bloqueou o dinheiro de muitos devedores. Dessa forma, por se demonstrar um meio eficiente até demais, surgiram diversas críticas inclusive sobre a constitucionalidade da penhora on line.

A fim de dirimir qualquer questionamento sobre a perfeita coadunação da penhora eletrônica de dinheiro com os preceitos fundamentais do ordenamento jurídico brasileiro, importante se faz analisar detalhadamente cada opinião desfavorável, demonstrando o motivo pelo qual tais críticas não devem prevalecer.

4.2.1 Quebra do Sigilo Bancário

O princípio constitucional da intimidade cumulado com o direito fundamental ao sigilo de dados, previstos, respectivamente, no art.5º, incisos X e XII da Constituição Federal de 1988, protege o indivíduo contra a violação de seus dados pessoais. [28] Assim, surge a preocupação quanto a uma suposta quebra do sigilo bancário do devedor quanto a utilização do sistema BACEN JUD, a fim de realizar a penhora on line, já que o magistrado teria acesso as informações bancários do devedor, podendo tais dados chegarem inclusive ao conhecimento público quando os ofícios fossem juntados aos autos.

Antes de começarmos a tecer comentários sobre o tema, importante se faz lembrar que nenhum princípio em nosso ordenamento, nem mesmo os considerados fundamentais, são absolutos, devendo serem sopesados entre si em cada caso concreto.

Existem casos em que a quebra do sigilo bancário se faz necessária, sem que possa falar em inconstitucionalidade do ato, como por exemplo, quando a Receita Federal obriga que o indivíduo informe o saldo de suas contas bancárias para fins tributários.

O art. 5º, inciso XXXV, da CF, expressamente determina que "a lei não excluirá da apreciação do Poder Judiciário lesão ou ameaça a direito". Assim, quando o exeqüente apresenta ao Poder Judiciário um título executivo, este, por óbvio, espera a efetiva entrega da tutela satisfativa requerida. Ocorre que para isto seja possível, muitas vezes, se faz necessário o sopesamento dos princípios conflitantes, a fim de que se possa ter a máxima efetividade das normas jurídicas.

Como bem assevera Marinoni,

a requisição de informações ao Banco Central objetiva apenas permitir a penhora, que é inquestionável direito daquele que tem direito de crédito reconhecido em título executivo, particularmente em sentença condenatória não adimplida, nada tendo a ver com alguma intenção de violar o direito a intimidade.

Como é óbvio, não há qualquer violação de intimidade ao se obter informações a respeito da existência de conta corrente ou aplicação financeira. Ora, se o exeqüente não tivesse direito de saber se o executado possui conta corrente ou aplicação financeira, o executado certamente não teria o dever de indicar à penhora dinheiro depositado ou aplicado em instituições financeiras. Ou melhor, todos teriam o direito de esconder da justiça as suas contas correntes e aplicações financeiras! [29]

Consoante a isto, importante se faz relembrar que o juiz não tem acesso às movimentações financeiras do devedor, limitando-se ao conhecimento da existência de conta em seu nome e se este possui numerário suficiente para garantir a execução, de igual modo como poderia, por exemplo, saber se o devedor é proprietário de algum veículo automotor junto ao DETRAN ou se é dono de imóvel por meio dos Cartórios da localidade. [30]

Dessa forma, não há que se falar em quebra do sigilo bancário, já que as informações requeridas pelo juiz, mediante decisão fundamentada, não ultrapassam as necessárias para garantir o resultado positivo do processo de execução. A aceitação da tese contrária a que ora se defende, levaria o processo de execução à completa inutilidade em muitos casos, beneficiando o devedor inadimplente em detrimento do credor, situação esta por completo inaceitável.

Além disto, com a utilização do sistema BACEN JUD 2.0, as respostas aos requerimentos judiciais de penhora eletrônica são agora realizadas virtualmente, não mais se podendo falar em possível divulgação ao público das informações bancárias do devedor, já que não ocorre mais expedição de ofício pelo Poder Judiciário e nem pelo Banco Central.

Ainda que, por algum motivo, seja necessária a juntada de algum documento ao processo que exponha dados diversos daqueles que são estritamente necessários para a realização do bloqueio eletrônico, deve-se aplicar ao caso as determinações do art.3º da Lei Complementar n.º105/2001 que prevê a tramitação do processo em segredo de justiça. [31]

Em recente julgado, o Supremo Tribunal Federal assim se manifestou sobre a constitucionalidade da penhora on line quanto a uma possível quebra do sigilo bancário do exequido:

AGRAVO REGIMENTAL EM AGRAVO DE INSTRUMENTO. PROCESSUAL CIVIL. CUMPRIMENTO DE SENTENÇA. BLOQUEIO DE ATIVOS FINANCEIROS. PENHORA ON LINE. SISTEMA BACEN JUD. ALEGADA QUEBRA DE SIGILO BANCÁRIO. MATÉRIA INFRACONSTITUCIONAL. OFENSA REFLEXA. AGRAVO IMPROVIDO. I – O acórdão recorrido decidiu a questão com base na legislação infraconstitucional. A afronta à constituição, se ocorrente, seria indireta. Precedentes. III - Não há contrariedade ao art. 93, IX, da magna carta, quando o acórdão recorrido encontra-se suficientemente fundamentado. O mencionado dispositivo constitucional não impõe seja a decisão exaustivamente fundamentada, mas sim o que se busca é que o julgador informe de forma clara as razões de seu convencimento, tal como ocorreu. lV - Agravo regimental improvido. [32]

O Ministro Relator Ricardo Lewandowski fundamentou sua decisão sob os seguintes termos:

Nesse quadro, quanto ao argumento da agravante referente à quebra do sigilo bancário, verifico que o tribunal de origem decidiu a questão nos seguintes termos:

"No mérito, consigno que o caso em tela refere-se à possibilidade de efetivar a penhora on line – bloqueio de ativos financeiros – na fase de cumprimento de sentença, na medida em que o decisum se refere à execução de título judicial.

(...)

Neste capítulo é que se insere o artigo 655 do Código de Processo Civil, com redação dada pela Lei n.º 11.382/2006 que assegura que a penhora obedecerá, preferencialmente a ordem ali enunciada, sendo que em primeiro arrola o dinheiro, em espécie ou em depósito ou aplicação financeira.

Na esteira de tal inovação legislativa, sobreveio o art.655-A (alterado por inclusão) disciplinando a forma de constrição de dinheiro existente em depósito ou aplicação financeira.

Assim, para viabilizar tal medida permite-se ao juiz que requisite informações à autoridade supervisora do sistema bancário, preferencialmente por meio eletrônico, atualmente o BACEN JUD.

Vale lembrar que o artigo 185-A do Código Tributário Nacional traz hipótese semelhante, a ser aplicada aos executivos fiscais, impondo, no entanto, seu uso apenas após o esgotamento dos meios existentes à localização de bens penhoráveis.

Entendo, no entanto, que a limitação imposta na execução fiscal para utilização da penhora on line, não afeta as demais execuções, isto porque, pretendesse o legislador excepcionar tal medida, teria imposto a mesma ressalva constante do art. 185-A, do CTN" (fls.48-49).

Reitero, pois, que o acórdão recorrido apreciou a matéria à luz da legislação infraconstitucional aplicável à espécie. A afronta à Constituição, se ocorrente, seria indireta. Incabível, portanto, o recurso extraordinário. [33]

Indubitável se evidencia que pelas normas infraconstitucionais a penhora on line é medida por completo legal, existindo limitação quanto a sua aplicabilidade apenas com relação à execução fiscal, já que o art. 185-A do CTN exige como requisito de validade não serem encontrados bens penhoráveis, pressuposto este inexistente no CPC.

Todavia, quando se parte para uma análise constitucional do tema, a questão ainda não encontra resposta definitiva nos Tribunais Superiores, principalmente quanto à quebra do sigilo bancário. Ressalte-se que as Ações Diretas de Inconstitucionalidade sob os ns.º 3.091, proposta pelo Partido da Frente Liberal – PFL, e 3.203, interposta pela Confederação Nacional dos Transportes, que questionam a constitucionalidade do Convênio de Cooperação Técnico Institucional firmado entre o Banco Central e o Tribunal Superior do Trabalho, ainda não foram julgadas.

4.2.2 Menor Onerosidade

O art.620 do CPC determina que, "quando por vários meios o credor puder promover a execução, o juiz mandará que se faça pelo modo menos gravoso para o devedor." Tal princípio indubitavelmente visa minimizar os danos sofridos pelo devedor diante das sanções executivas, todavia, da mesma forma que ocorre com os direitos fundamentais constitucionais, o princípio da menor onerosidade não pode ser concebido de maneira absoluta, já que se assim o fosse, chegar-se-ia à teratológica conclusão de quase inviabilidade das sanções por sub-rogação.

Neste diapasão, o CPC não ignorou as necessidades do credor ao igualmente determinar em seu art. 612 que a execução realiza-se no seu interesse, ou seja, que esta ocorrerá da forma mais útil possível ao exeqüente, devendo-se, todavia, ter o cuidado de onerar da menor forma possível o devedor, a fim de evitar que o processo de execução seja utilizado como meio de vingança.

Diante deste aparente conflito de normas de caráter abrangente, deve-se analisar o caso concreto. Assim, irrefragável se evidencia que não se pode afastar, em caráter definitivo, quaisquer dos dois dispositivos supramencionado, sem que isto leve a uma situação por completo injusta.

Uma avaliação mais aprofundada deve ser feita, porém, nos corriqueiros cas

os em que o credor recusa bem diverso de dinheiro oferecido à penhora pelo devedor, quando lhe for viável o bloqueio eletrônico de dinheiro. Além dos dispositivos já mencionados, deve-se também levar em consideração a ordem preferencial de penhora estabelecida pelo art.655 e 668 do CPC.

Por ser o dinheiro o primeiro na lista dos bens penhoráveis, seja em espécie, depósito ou ainda aplicação em instituição financeira, a sua substituição, a priori, traz prejuízo ao exeqüente, devendo o magistrado determinar a realização da penhora on line, ainda que o devedor ofereça bem diverso não desejado pelo credor.

Consoante com a tese acima defendida, o Superior Tribunal de Justiça assim tem se manifestado sobre o tema:

DIREITO PROCESSUAL CIVIL. AGRAVO REGIMENTAL NA MEDIDA CAUTELAR. EXECUÇÃO. PENHORA. NOMEAÇÃO DE BENS. GRADAÇÃO LEGAL. INTERPRETAÇÃO CONJUNTA DOS ARTS. 620 E 655 DO CPC. REJEIÇÃO DE BENS INDICADOS. VERIFICAÇÃO DOS MOTIVOS. IMPOSSIBILIDADE. SÚMULA 07/STJ. - Embora a execução deva ser realizada pelo modo menos gravoso ao devedor, isso não autoriza a inversão aleatória da ordem do artigo 655 do CPC, conforme a conveniência do executado. O sentido a ser dado à regra do art. 620 do CPC é que a opção pela via menos prejudicial ao devedor só se justifica quando os bens em cotejo se situem no mesmo nível hierárquico, ou seja, havendo outros bens em posição superior na ordem de preferência estabelecida no art. 655, nada impede que o credor recuse aqueles oferecidos pelo devedor. - Tendo a empresa nomeado bens à penhora sem observar a ordem estabelecida no art. 655 do CPC, é admissível a recusa do credor com a conseqüente indicação à penhora de numerário em conta-corrente, sem que isso implique em afronta ao princípio da menor onerosidade da execução previsto no art. 620 do CPC. - A controvérsia sobre a não-aceitação pelo credor dos bens oferecidos à penhora e a observância de que o processo executivo se dê da maneira menos gravosa ao devedor requerem atividade de cognição ampla por parte do julgador, com a apreciação das provas carreadas aos autos, circunstância vedada pela Súmula nº 07 do STJ. Agravo a que se nega provimento. [34]

AGRAVO REGIMENTAL. EXECUÇÃO. PENHORA. GRADAÇÃO LEGAL. REJEIÇÃO DE NOTAS DO TESOURO NACIONAL INDICADAS PELO DEVEDOR. EXISTÊNCIA DE NUMERÁRIO EM CONTA CORRENTE DA DEVEDORA. ARTIGO 620 E 655 DO CPC. I - Tendo a empresa nomeado à penhora bens, não observando a ordem estabelecida no artigo 655 do Código de Processo Civil, é admissível a recusa do credor com a conseqüente indicação à penhora de numerário em conta-corrente, face a disponibilidade da quantia. II - A verificação da maior ou menor onerosidade para o devedor, em decorrência da penhora ocorrida nas instâncias ordinárias, esbarra no óbice da Súmula nº 7 deste Tribunal. Agravo Regimental improvido. [35]

O Egrégio Tribunal de Justiça do Estado do Ceará igualmente adotou este posicionamento.

PROCESSUAL CIVIL. EMBARGOS DE DECLARAÇÃO. OMISSÃO. VIOLAÇÃO AO ARTIGO 620 DO CÓDIGO DE PROCESSO CIVIL. PRINCÍPIO DA MENOR GRAVOSIDADE DA EXECUÇÃO. PENHORA EFETIVADA EM NUMERÁRIO DEPOSITADO EM INSTITUIÇÃO BANCÁRIA. OFERECIMENTO DE BEM IMÓVEL PELO EXECUTADO. POSSIBILIDADE DE RECUSA. I. Não se torna necessária a outorga e translado de novo instrumento procuratório ao advogado do agravante quando o documento que forma o instrumento foi conferido na lide principal, da qual decorreu a execução de honorários advocatícios sucumbenciais cuja penhora de bens é combatida no presente recurso. II. Seguindo a ordem preferencial estabelecida no art. 655 do CPC, na nomeação de bens à penhora o dinheiro prefere ao imóvel, não se constituindo violação ao art. 620 da Lei de Ritos a constrição de bens em obediência à sequência legal. III. O decisum embargado consignou, expressamente, que a penhora em numerário existente em caixa da instituição bancária agravante deveria ressalvar a reserva bancária aludida no art. 68 da Lei nº 9.069/1995. lV. Em contraposição ao princípio da menor onerosidade ao devedor, a execução é feita no interesse do exeqüente e não do executado. Precedentes jurisprudenciais. Embargos declaratórios conhecidos e acolhidos para sanar a omissão e prequestionar dispositivo de Lei Federal. [36]

Portanto, é admissível a recusa do credor, não necessitando inclusive de fundamentação para tanto, dos bens indicados à penhora pelo devedor, quando existir recursos na conta do exequido capaz de garantir o débito, diante da ordem preferencial do dinheiro.

5 CONCLUSÃO

Indubitável se evidencia que o Poder Judiciário brasileiro encontra-se em descrédito perante a sociedade, diante da sua dificuldade de acesso e principalmente quanto à excessiva demora e, muitas vezes, inclusive, ineficácia na prestação jurisdicional. A penhora on line surge no panorama processual como uma sanção executiva por sub-rogação capaz de diminuir a morosidade que perdura no ordenamento jurídico do País e aumentar a probabilidade de garantir o resultado positivo do processo de execução.

O convênio técnico institucional firmado entre o Poder Judiciário e o Banco Central fez surgir uma ferramenta conhecida por BACEN JUD, sistema utilizado pelos magistrados para requerer, via internet, o penhora eletrônica de dinheiro existente em nome do devedor. Diante da sua eficácia, com o bloqueio das contas de muitos devedores, passou-se a questionar a validade desta moderna ferramenta que surgiu em meio a um sistema muitas vezes ultrapassado.

A suposta quebra do sigilo bancário do exequido é uma das principais críticas à penhora on line. Ocorre que, conforme outrora demonstrado, o sistema BACEN JUD foi feito para possibilitar ao magistrado ter acesso apenas às informações estritamente necessárias ao prosseguimento da execução, impossibilitando-o, por exemplo, de ver a movimentação financeira do devedor.

Além disto, com a modernização do sistema e, por conseguinte, a eliminação dos ofícios expedidos por via postal em qualquer fase do procedimento do bloqueio eletrônico, ganhou-se maior celeridade e superou-se a problemática envolvendo a juntada de tais documentos contendo informações sigilosas em um processo judicial que se caracteriza por ser de livre acesso.

Por sua vez, o receio de se violar o princípio da menor onerosidade do devedor não é questão propriamente da penhora eletrônica, mas das mudanças ocorridas no procedimento de execução com a vigência das leis n.º 11.232/05 e 11.382/2006.

Neste diapasão, a aplicabilidade da penhora on line não restou comprometida diante principalmente da preferência do dinheiro na lista de bens penhoráveis do art.655 do CPC.

Ante tudo o que se expôs neste trabalho científico, é de se concluir que a penhora on line não viola qualquer preceito constitucional, ou seja, a suposta quebra do sigilo bancário do devedor deve ser mitigada, como já o é, por exemplo, pela legislação tributária, a fim de garantir a efetividade e rapidez na prestação jurisdicional, garantias fundamentais do credor.

Importante se faz ressaltar que a aplicação do preceito de menor onerosidade está limitada pela existência de prejuízo ao exeqüente, não tendo o condão de excluir do ordenamento esta sanção executiva por sub-rogação que vem revolucionando o processo de execução eletrônico.

Fonte: JUS NAVIGANDI